Vene häkkerite grupeering Turla on tunginud hiljuti sisse NATO-ga seotud asutusse Austria majanduskoda, samuti Tartus asuvasse Balti kaitsekolledžisse.

Asjast andis teada küberturvalisuse ettevõte Sekoia, seda Google TAG-i info põhjal, mis omakorda on jälginud Vene häkkerite tegevust, vahendab Bleeping Computer.

Google hoiatas Venemaalt pärit häkkerite tegevuse eest tänavuse, 2022. aasta märtsi lõpus, maikuus tuvastati Turla tegevuse jälgi.

Sekoia uuris infot edasi ning leidis, et Turla ründas valitsusasutust Austrias ning sõjaväelist asutust Eestis.

Mis on Turla?

Turla on venekeelne küberspionaaži grupeering, millel arvatakse olevat sidemed Vene Föderatsiooni luureteenistusega FSB. See on tegutsenud vähemalt alates 2014. aastast, ohustades paljusid organisatsioone mitmes riigis.

Varem on nad sihikule võtnud Microsoft Exchange’i serverid kogu maailmas, et tekitada tagauksi, kaaperdanud Lähis-Idas spioneerimiseks teiste häkkerite taristut ja sooritanud rünnakuid Armeenia sihtmärkide vastu.

Hiljuti on Turla kasutanud EL-i valitsusasutuste ja saatkondade ning oluliste teadusasutuste vastu mitmesuguseid tagauksi ja kaugjuurdepääsu nn troojalasi.

Euroopa sihtmärgid

Sekoia andmetel juhatavad Google’i TAG-i jagatud IP-d domeenideni “baltdefcol.webredirect [.] org” ja “wkoinfo.webredirect [.] org”, mille abil on vastavalt kaaperdatud aadressid “baltdefcol.org” ja “wko.at”.

Esimene sihtmärk BALTDEFCOL on Eestis asuv Eesti, Läti ja Leedu juhitav sõjaväeline kolledž, mis on Baltikumi sõjaväeline strateegiliste ja operatiivuuringute keskus.

Kolledžis korraldatakse ka konverentse, millest võtavad osa NATO ja erinevate Euroopa riikide kõrged ohvitserid, mistõttu on see Venemaa jaoks erilise tähtsusega käimasolevas konfliktis Ukrainas ja pingetes Venemaa piiril.

WKO (Wirtschaftskammer Österreich) on Austria föderaalne majanduskoda, mis tegutseb seadusandluse ja majandussanktsioonide rahvusvahelise konsultandina.

Austria on Venemaa-vastaste sanktsioonide osas säilitanud neutraalse hoiaku. Turla eesmärk on olla esimeste seas, et saada teada, kui sellel rindel midagi muutub.

Sekoia märkas ka kolmandat domeeni „jadlactnato.webredirect [.] org”, mille abil üritatakse kaaperdada NATO e-õppe portaali aadressi.

Luure korraldamine

Kaaperdamiseks mõeldud domeene kasutatakse pahavara sisaldava Wordi dokumendi “War Bulletin 19.00 CET 27.04.docx” majutamiseks, mis on leitud nende saitide erinevatest kataloogidest.

See fail sisaldab PNG-faili (logo.png), mis laetakse alla koos dokumendiga. Wordi fail ise ei sisalda pahatahtlikke makrosid ega muud, mis paneb Sekoia arvama, et luuramiseks kasutatakse PNG-faili.

„Tänu HTTP-päringule, mille dokument teeb oma serverile, saab ründaja hankida enda käsutusse info Wordi faili kohta, mida rünnaku ohver kasutas – see võib olla huvitav teave konkreetse Microsoft Wordi faili kättesaamiseks,” selgitab Sekoia.

Lisaks saab Turla juurdepääsu rünnaku ohvri IP-aadressile, mis on abiks järgnevate ründefaasides.

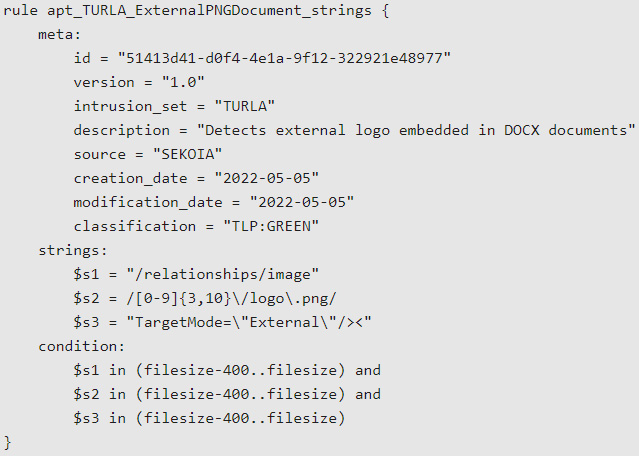

Et võimaldada kaitsjatel seda tegevust tuvastada, on Sekoia esitanud järgmise Yara reegli: